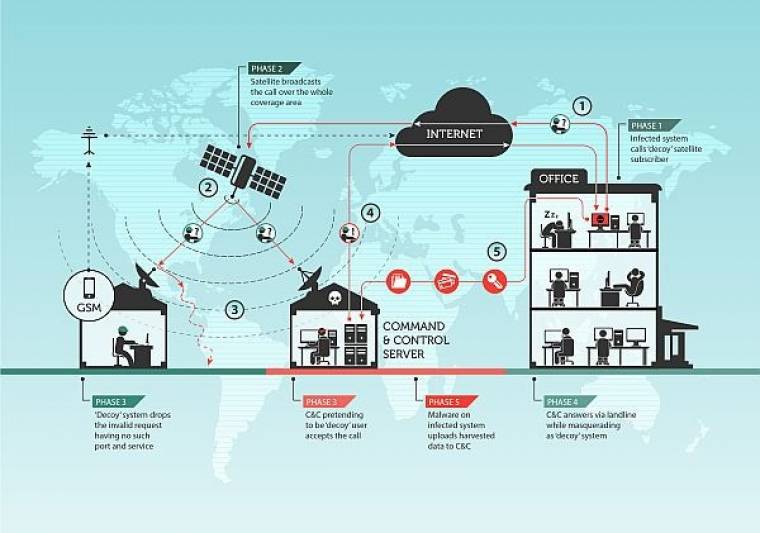

Először "belehallgatnak" a titkosítatlanul áramló műholdas adatforgalomba, hogy azonosítsák a műholdas internetet éppen használók IP címét, majd kiválasztanak egy IP címet, amely mögé elrejtik a parancs és vezérlő (C&C) szerverüket a felhasználó tudta nélkül. Ezután a Turla által megfertőzött gépek utasítást kapnak, hogy küldjenek adatokat a műholdas kapcsolatot igénybe vevő, kiválasztott felhasználó IP címére. Az adat hagyományos vonalakon halad a műholdas internet szolgáltatóhoz, majd felkerül a műholdra, végül a műholdról a kiválasztott IP címre.

Érdekes módon a legális felhasználó, akinek az IP címét a támadók a fertőzött gépekről való adatfogadásra használják, ugyancsak megkapja ezeket az adatcsomagokat, de szinte sosem veszi észre ezeket. Ez azért van, mert a Turla támadói utasítják a fertőzött gépeket, hogy olyan portokra küldjék az adatokat, amelyek az esetek többségében alapértelmezés szerint le vannak zárva. Így a számítógép egyszerűen eldobja ezeket a csomagokat, míg a Turla C&C szervere, amely nyitva tartja ezeket a portokat, fogadja és feldolgozza a beérkező adatokat.

Egy másik érdekessége a Turla taktikájának, hogy a hackerek közel-keleti és afrikai országok - többek között Kongó, Libanon, Líbia, Niger, Nigéria, Szomália és az Egyesült Arab Emírségek - műholdas szolgáltatóit használják. Az ezen országok internetszolgáltatói által sugárzott rádióhullámok általában nem foghatók Európában és az észak-amerikai területeken, nehézzé téve így a legtöbb biztonsági kutatónak, hogy kivizsgálja ezeket a támadásokat. A támadók bárhol lehetnek az általuk kiválasztott műholdas sugárzási tartományban, amelynek mérete meghaladhatja akár a több ezer négyzetkilométert is.