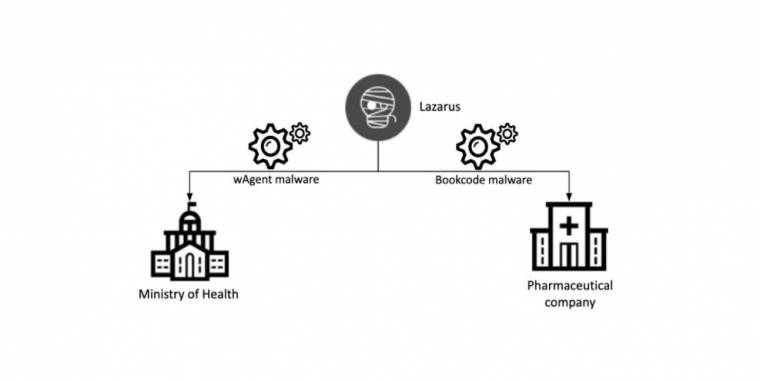

Miközben a pandémia és a korlátozó intézkedések világszerte folytatódnak, sok érintett fél minden rendelkezésre álló eszközzel igyekszik felgyorsítani a vakcinafejlesztést. Bár a munka nagy részét a jó szándék vezérli, az érmének van egy másik oldala is, ugyanis egyes támadók a saját javukra próbálják meg az eseményeket kihasználni. Miközben a Kaspersky szakemberei folyamatosan nyomon követik a Lazarus csoport különféle ágazatokat célzó kampányait, felfedezték, hogy a csoport néhány hónapja a COVID-19-cel foglalkozó szervezeteket vette célkeresztbe. Egészen pontosan két esetet azonosítottak.

Az első egy egészségügyi minisztériumi testület elleni támadás volt: 2020. október 27-én a szervezet két Windows-szerverét kifinomult malware-rel fertőzték meg. A támadásban használt "wAgent" nevű malware már nem ismeretlen a Kaspersky előtt. A mélyrehatóbb elemzés kimutatta, hogy az Egészségügyi Minisztérium ellen bevetett wAgent malware ugyanolyan fertőzési sémával rendelkezik, mint az a malware, amelyet a Lazarus csoport korábban kriptovaluta cégek elleni támadásokban használt.

A második incidens egy gyógyszerészeti vállalatot érintett, melyet a Kaspersky telemetria-adatai szerint 2020. szeptember 25-én ért támadás. A vállalat egy COVID-19 vakcina fejlesztésén dolgozik, emellett engedélye van annak gyártására és forgalmazására is. A támadók ezúttal a Bookcode malware-t vetették be, amelyről egy biztonsági megoldásokat kínáló cég korábban már megállapította, hogy a Lazarushoz köthetően használták egy dél-koreai szoftvercégen keresztüli ellátási lánc elleni támadásban. A Kaspersky szakemberei korábban azt is tapasztalták, hogy a Lazarus csoport célzott adathalászatot alkalmazva vagy a weboldalak stratégiai megtámadásán keresztül terjesztette a Bookcode malware-t.

A mindkét támadásban használt wAgent és Bookcode malware egyaránt hasonló funkciókkal rendelkezik; ezek egyike a teljes funkcionalitású hátsó kapu (backdoor). Az utolsó payload telepítését követően a malware üzemeltetője szinte bármilyen tetszőleges módon át tudja venni az irányítást az áldozat gépe felett.

A Lazarus csoport legutóbbi támadásának kapcsolati ábrája

Az említett átfedések fényében a Kaspersky szakemberei szerint nagy bizonyossággal kijelenthető, hogy mindkét incidens a Lazarus csoporthoz köthető. A szakemberek tovább folytatják a vizsgálatot.

"Ebből a két incidensből kiderül, hogy a Lazarus csoport érdeklődést mutat a COVID-19-cel kapcsolatos információk iránt. Bár a csoport leginkább a pénzügyi tevékenységeiről ismert, ez a két eset jó emlékeztető arra, hogy a stratégiai kutatások is érdekelhetik őket. Úgy véljük, hogy jelenleg minden vakcinakutatással vagy kríziskezeléssel foglalkozó szervezetnek teljes riadókészültségben kell állnia a kibertámadásokra készülve" - fejtette ki Seongsu Park, a Kaspersky biztonsági szakértője.

A Kasperksy termékei a wAgent malware-t HEUR:Trojan.Win32.Manuscrypt.gen és Trojan.Win64.Manuscrypt.bx néven, a Bookcode malware-t pedig Trojan.Win64.Manuscrypt.ce néven észlelik.

A Kaspersky a következő biztonsági intézkedéseket ajánlja a kifinomult fenyegetések elleni védekezéshez:

- A biztonsági operációs központok (SOC) csapatainak adjanak hozzáférést a legújabb fenyegetéselemzési adatokhoz. A Kaspersky fenyegetéselemző portálja hozzáférést biztosít a vállalat fenyegetéselemzéseinek adataihoz, többek között a Kaspersky által több mint 20 év alatt összegyűjtött kibertámadásos adatokhoz és meglátásokhoz. A szolgáltatás válogatott funkcióihoz - melyek segítségével a felhasználók fájlokat, URL-eket és IP-címeket ellenőrizhetnek - itt lehet ingyenesen hozzáférni.

- Részesítsék a munkavállalókat kiberbiztonsági alapismeretekkel foglalkozó képzésben, hiszen számos célzott támadás indul adathalászattal vagy más pszichológiai manipulációs technikákkal.

- Azoknak a szervezeteknek, amelyek saját maguk akarnak vizsgálatokat végezni, a vállalat a Kaspersky Threat Attribution Engine elnevezésű eszköz használatát ajánlja. Az eszköz összehasonlítja a felfedezett kártékony kódot a malware-adatbázisokkal, és a kód hasonlóságai alapján hozzárendeli azt a korábban leleplezett APT-kampányokhoz.

- Az incidensek elleni végpontszintű védelemhez, a kivizsgálásukhoz és a megfelelő időben történő orvoslásukhoz használjanak EDR megoldásokat, például a Kaspersky Endpoint Detection and Response szoftvert.

- Az alapvető végpontvédelem mellett alkalmazzanak olyan nagyvállalati szintű biztonsági megoldást is, amelyik már a korai szakaszban észleli a hálózati szintű fejlett fenyegetéseket, például a Kaspersky Anti Targeted Attack Platformot. Ha további részletekre kíváncsi a fentiekben dokumentált új exploitok kapcsán, olvassa el a teljes jelentést a Securelist weboldalon.