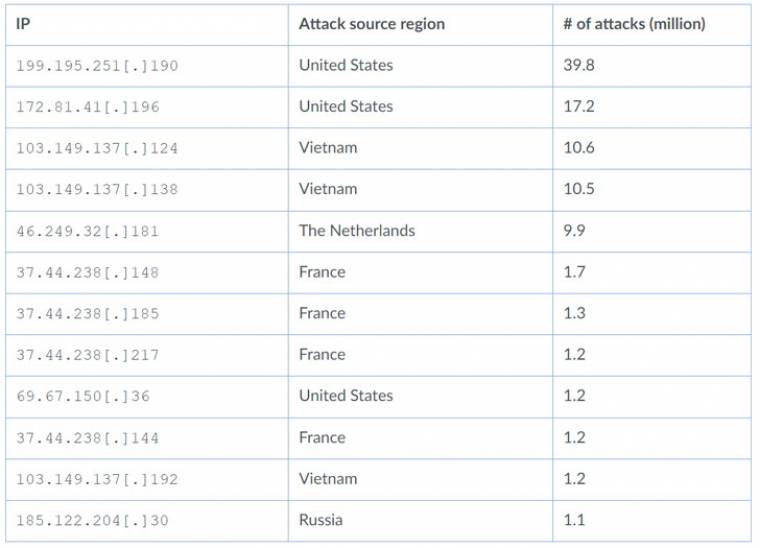

A Palo Alto Networks Unit 42 szerint a folyamatban lévő kampányban 2022 decemberéig állítólag 134 millió kihasználási kísérletet regisztráltak, a támadások 97 százaléka az elmúlt négy hónapban történt. A támadások közel fele az Egyesült Államokból származik (48,3%), ezt követi Vietnam (17,8%), Oroszország (14,6%), Hollandia (7,4%), Franciaország (6,4%), Németország (2,3%0 és Luxemburg (1,6%). Mi több, a biztonsági hiányosságot kihasználó, Oroszországból kiinduló támadások 95%-a ausztrál szervezeteket célzott meg.

"Az általunk megfigyelt támadások közül sok rosszindulatú szoftvereket próbált eljuttatni a sebezhető IoT-eszközök megfertőzésére" - áll a Unit 42 kutatóinak jelentésében, hozzátéve, hogy "a fenyegető csoportok ezt a sebezhetőséget arra használják, hogy nagyszabású támadásokat hajtsanak végre az okoseszközök ellen világszerte".

A szóban forgó sebezhetőség a CVE-2021-35394 egy sor puffer túlcsordulás és tetszőleges parancs injektálási hiba, amely fegyverként felhasználható tetszőleges kód futtatására a legmagasabb jogosultsági szinttel és az érintett készülékek feletti hatalomátvételre.

A problémákat az ONEKEY (korábban IoT Inspector) hozta nyilvánosságra 2021 augusztusában. A sebezhetőségek a D-Link, az LG, a Belkin, a Belkin, az ASUS és a NETGEAR készülékek széles körét érintik.

Adatlap:

A Unit 42 közölte, hogy a hiba kihasználásának eredményeként terjesztett három különböző típusú "hasznos terhet" fedezett fel:

• Egy szkript shell parancsot hajt végre a célzott szerveren további rosszindulatú szoftverek letöltéséhez.

• Egy bejuttatott parancs, amely bináris hasznos terhet ír egy fájlba és végrehajtja azt.

• Egy bejuttatott parancs, amely közvetlenül újraindítja a célkiszolgálót, hogy szolgáltatásmegtagadási (DoS) állapotot idézzen elő.

A CVE-2021-35394 visszaélésén keresztül olyan ismert botnetek terjednek, mint a Mirai, a Gafgyt és a Mozi, valamint egy új, Golang-alapú, elosztott szolgáltatásmegtagadásos (DDoS) botnet, amelyet RedGoBotnak neveznek.

A RedGoBot-kampány (amelyet 2022-ben észleltek először) egy shell-szkriptet vet be, amelyet arra terveztek, hogy számos, különböző CPU-architektúrákra szabott botnet-klienst töltsön le. A rosszindulatú szoftver, miután elindult, operációs rendszerparancsok futtatására és DDoS-támadások indítására van felkészítve. Az eredmények újfent hangsúlyozzák a szoftverek időben történő frissítésének fontosságát, hogy elkerüljük a potenciális fenyegetéseknek való kitettséget.

"A CVE-2021-35394-et kihasználó támadások hulláma azt mutatja, hogy a fenyegető elemek komolyan érdeklődnek az ellátási lánc sebezhetőségek iránt, amelyeket az átlagos felhasználó számára nehéz lehet azonosítani és orvosolni. Ezek a problémák megnehezíthetik az érintett felhasználó számára, hogy azonosítsa a konkrét, megtámadott downstream termékeket" - állapították meg a kutatók.