Még azelőtt megkezdte Irán ellen a kiberhadjáratot az Egyesült Államok, hogy a perzsa állam hozzálátott volna az urándúsításhoz a Natanz létesítményben, állítja a vírusirtó óriás. Ráadásul az sem elképzelhetetlen, hogy az iráni atomprogram akadályozására fejlesztett vírusnak van egy még korábbi – 2005-re datálódó – verziója, ami a mai napig fenyegetést jelent a számítógépekre, főként az Egyesült Államokban és Iránban.

A hét elején közreadott jelentésében a Symantec tudatja: specialistáinak egy csoportja rábukkant a Stuxnet olyan verziójára, amit már 2007-ben bevetettek Teherán ellen, azaz két évvel korábban, mint eddig hittük. A 2010 júliusában – többek között a Symantec hathatós közreműködésével – azonosított Stuxnet 1.001 a vállalat szerint „egyike a valaha megírt legkifinomultabb malware-knek” és vélhetően több ország kritikus infrastruktúrájára is hatással volt. A Stuxnet felfedezésekor az általánosan elfogadott – de soha meg nem erősített – nézet az volt, hogy a vírus Tel-Aviv és Washington közös projektje, amivel a natanzi létesítményt támadták.

Viszont a Symantec Security Response friss elemzése szerint létezik az 1.001-nél korábbi - Stuxnet 0.5-nek nevezett - verzió, ami már 2007 és 2009 között is aktív volt, és megpedzették, hogy van egy még ennél is öregebb változat, amit 2005-ben írtak meg.

Liam O’Murchu, a Symantec kutatója szerint ez azért érdekes, mert nyolc évvel ezelőtt a natanzi létesítmény még építés alatt volt, és csak 2007-ben vált működőképessé. „Elképesztő, hogy már 2005-ben egy ilyen projekt indításán gondolkoztak” – nyilatkozta O’Morchu a Reutersnek, még mielőtt a jelentés napvilágot látott volna a San Franciscóban rendezett RSA biztonsági konferencia előtt.

Állítólag a Stuxnet összes verzióját arra használták, hogy anélkül változtassák meg az 1.000 darab gázcentrifuga sebességét, hogy felfedeznék a manipulációt, amivel sikeresen szabotálhatták az iráni kutatók munkáját. Nem szabad elfelejteni, hogy az ilyen jellegű beavatkozás hatására akár robbanás is bekövetkezhet.

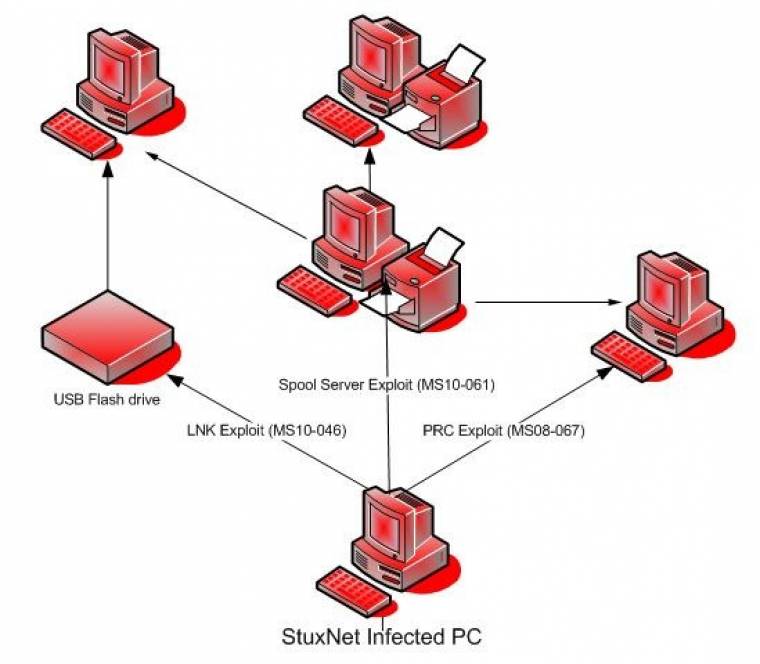

A Symantec szerint a frissen azonosított Stuxnet 0.5 variáns az úgynevezett „Step7 projekteket támadta, többek között USB kulcsok segítségével”. A beépített kill date megakadályozta, hogy 2009. július 4-e után továbbterjedjen.

“A 0.5 verzió egyszerre kémkedett és hajtott végre szabotázst - a szelepeket támadta és utána jelentést küldött” - mondta Sian John, a Symantec biztonsági stratégiai igazgatója, hozzátéve: “Ebből is látszik, hogy megfelelő kutatás után ezek a csoportok célzott támadásokat tudnak végrehajtani”.

Dacára annak, hogy milyen régi fenyegetésről van szó, a biztonsági cég tavaly több lappangó vírust is felfedezett világszerte, 47 százalékukat Iránban, 21 százalékukat az Egyesült Államokban.