A Kaspersky Lab GReAT csapata közzétett egy átfogó tanulmányt az Adwind Remote Access Tool (RAT) többplatformos, multifunkciós rosszindulatú programról, - AlienSpy, Frutas, Unrecom, Sockrat, JSocket és JRat néven is ismert -, amelyet egy malware-as-a-service platformon keresztül terjesztenek. A 2013 és 2016 között végzett nyomozás eredménye szerint az Adwind malware különböző verzióit használták legalább 443 ezer privát felhasználó, valamint kereskedelmi és nem kereskedelmi szervezetek ellen elkövetett támadásokban szerte a világon. A platform és a malware jelenleg is aktív.

2015 végén a Kaspersky Lab kutatói felfigyeltek egy szokatlan rosszindulatú programra, melyet egy szingapúri bank ellen elkövetett célzott adathalász támadási kísérletnél fedeztek fel. Egy rosszindulatú JAR fájlt csatoltak egy célzott adathalász e-mailhez, amellyel egy bank alkalmazottját támadták. A rosszindulatú program kiterjedt képességei - a több platformon való futtathatóság, valamint az a tény, hogy semmilyen vírusvédelmi megoldás nem mutatta ki - azonnal megragadták a kutatók figyelmét.

Kiderült, hogy a szervezetet az Adwind RAT-tal támadták meg, egy hátsó ajtóval, amely megvásárolható és teljes mértékben Java-ban írták, ami többplatformossá teszi. Fut Windows, OS X, Linux és Android platformokon, távolról vezérelhető és adatokat gyűjt.

Ha a megcélzott felhasználók megnyitják a csatolt JAR fájlt, a rosszindulatú program telepíti önmagát, és megpróbál kommunikálni a parancs és vezérlő szerverrel. A következő funkciókra képes: billentyűleütések összegyűjtése; tárolt jelszavak ellopása és webes űrlapokról származó adatok elfogása; képernyőképek készítése; képek és videók készítése a webkamera segítségével; hang felvétele a mikrofonnal; fájlok átvitele; általános rendszer és felhasználói információk összegyűjtése; kriptovaluta tárcákhoz tartozó kulcsok ellopása; SMS-ek kezelése (Android); valamint VPN tanúsítványok ellopása.

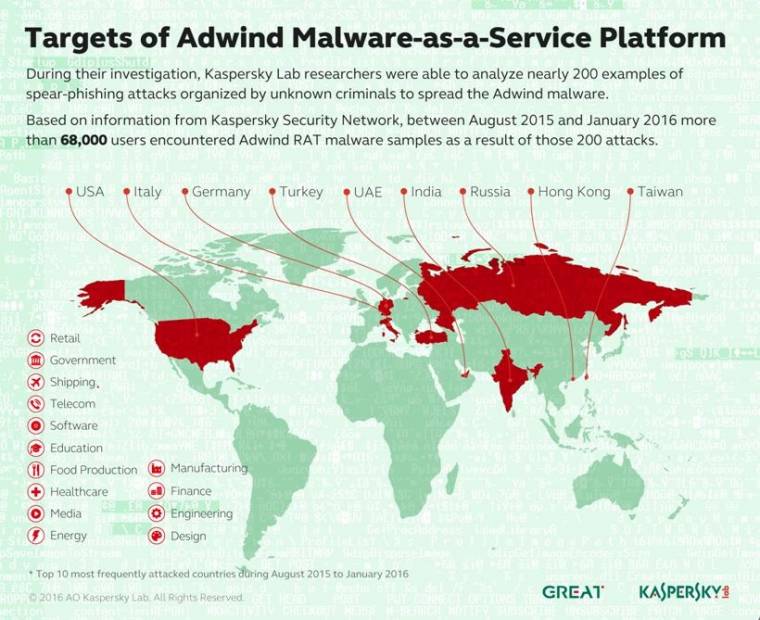

A vizsgálat során a Kaspersky Lab szakértői közel 200 adathalász támadást - amelyeket ismeretlen bűnözők szerveztek, hogy elterjesszék az Adwind vírust - elemeztek, valamint azonosítni tudták az általuk érintett iparágakat: a legtöbb célpont a gyártási, pénzügyi, mérnöki, tervezési, kiskereskedelmi, kormányzati, szállítási, távközlési, szoftvergyártási, oktatási, élelmiszergyártási, egészségügyi, média és energiatermelési területen tevékenykedett.

A Kaspersky Security Network (KSN) információi szerint a 200 célzott adathalász támadás eredményeképpen a 2015 augusztusa és 2016 januárja közötti hat hónapban több mint 68 ezer felhasználónál észleltek Adwind RAT vírusmintákat.

Az azonosított célpontok profiljai alapján a Kaspersky Lab szakértői úgy vélik, hogy az Adwind platform használói az alábbi kategóriákba esnek: csalók, akik a következő szintre szeretnének lépni (malware-eket használnak a fejlettebb csalásokhoz), tisztességtelen versenytársak, kiberzsoldosok (bérelhető kémek), valamint magánszemélyek, akik szeretnének olyan emberek után kémkedni, akiket ismernek.

Az egyik fő jellemző, amely megkülönbözteti az Adwind RAT vírust más kereskedelmi malware-ektől, hogy nyíltan terjesztik egy fizetős szolgáltatás formájában, ahol az "ügyfél" díjat fizet a rosszindulatú program használatáért. A Kasperksy Lab kutatói úgy becsülik, hogy körülbelül 1800 felhasználója volt a malware-nek 2015 végéig. Ez az egyik legnagyobb ma létező malware platformmá teszi az Adwind-et.