A vállalatok értékének manapság akár 85 százalékát is kiteheti az adatvagyon, amit a cégek tűzön-vízen át igyekeznek megvédeni. A számítógépes bűnözők pedig egyre hevesebb és gyakoribb támadásokat intéznek a virtuális „kincstárak” ellen. A szervezetfejlesztők régóta tudják, a tömegesen ismétlődő eseményeknél a hiba csak akkor zárható ki, ha nem egyes személyektől vagy érzékelőktől függ az adott folyamat elvárt mederben tartása, hanem az bele van építve a rendszerbe.

A kibertámadások elleni védelemnél is ez a helyzet. Akkor jó a védelem, ha a támadóknak esélyük sincs (akárhányszor és bármilyen gyorsan is próbálkozzanak) kijátszani az ellenőrzések és visszacsatolások rendszerét, mert az lezár minden utat a normális működéstől való eltérés legkisebb jelére, még mielőtt a támadás a szervezet érzékeny rétegeit elérhetné. Csakhogy ilyen rendszereket elég nehéz építeni.

Ha a kibertámadások egyre kifinomultabb természetét a virtuális infrastruktúrák és hibridfelhő-modellek összetettsége, a mobilitás és a BYOD robbanásszerű növekedése mellé állítjuk, akkor nyilvánvalóvá válik, hogy egyre nehezebb lesz a védekezés a virtuális térben. És e tendencia erősödése csak fokozódik a jövőben, mert a kiberbűnözés iparszerűvé vált, a célpontul szolgáló szervezetek pedig annak érdekében, hogy költséget takarítsanak meg, javítsanak a rugalmasságukon és a termelékenységükön, az említett technológiai trendek elfogadásával támadhatóbbá teszik magukat.

Azzal, hogy a számítástechnikai hálózatok és alkalmazások rendkívül virtualizálttá váltak, elterjedtek a számítási felhők és az olyan új jelenségek, mint a szoftverek által meghatározott hálózatok, a kiberbiztonságnak a vállalati architektúra alapvető részévé kell válnia. Másképpen a cégek nem óvhatják meg és oszthatják szét hatékonyan és biztonságosan az adataikat és erőforrásaikat. Ez a virtualizált környezet pedig még szofisztikáltabb infrastruktúrát hoz létre, amely tovább növeli a komplexitást. Az Unisys szakértői szerint nincsen két felhőszolgáltató, amelyik ugyanazt a biztonsági modellt használná, és amint a cégek többféle cloud-infrastruktúrát is igénybe vesznek, fontossá válik egy egységes biztonsági modell bevezetése, amely ezekben a különböző környezetekben használható.

Nincs bizalom

A cégek ma már az úgynevezett „zéró bizalom” biztonsági modelleket preferálják, ezért mindinkább arra lehet számítani, hogy új eszközök és technikák jelennek meg, amelyek segítenek elrejteni a bizalmas adatokat még a szervezeten belül is, s csak a megbízható felhasználói körök kaphatnak betekintést vagy érhetik el az adatokat. Az álcás megközelítés nemcsak a céges hálózatban, hanem a rajta kívül lévő felhő- és mobilkörnyezetben is kulcsfontosságú stratégiai elemmé válhat a fejlett fenyegetések ellen.

Miközben a hangsúly a számítógépes biztonsági architektúrák és a bizalmas adatok – például álcázással is megerősített – védelmén marad, arra is számítani lehet, hogy a vállalkozások még fejlettebb technikákat vezetnek be a virtuális térben való megbízható azonosításra. Ez magában foglalja az egységbe fogott személyazonosság-kezelést a komplex hibridfelhő-környezetben, a kontextusfüggő hitelesítést – különösen az üzleti tevékenységekhez kapcsolódó mobil és a közösségi hálózatok esetében –, és a legfejlettebb biometrikus hitelesítést a kritikus alkalmazásoknál.

A kibertérben való aktív védekezés – az Unisys előrejelzése szerint – is széles körben elterjed, de különösen a kormányzati szférában. Az aktív védelem már egy következő fejlettségi szintet jelent, amikor a fenyegetéseket automatikusan elhárítják előre meghatározott szabályok alapján. Ez a megközelítés lehetővé teszi a szervezeteknek, hogy már azt megelőzően eltérítsék a támadást, mielőtt az kárt okozhatott volna az infrastruktúrában vagy adatokat szivárogtathatott volna ki a hálózatokon keresztül.

Hardverbe kódolva

Amikor a kibertámadások elleni védekezés kerül szóba, a legtöbben valamilyen szoftveres megoldásra gondolnak. Az Intel azonban olyan hardveres védelmi technikát fejlesztett ki, amely a biztonsági kódokat szolgáltató tokeneket BIOS-szinten a processzorba integrálva használja, azaz maga a gép generálja (30 másodperces ugrásokkal) a biztonsági kódokat. A rendszer azt is megakadályozza, hogy a képernyőtartalmakat ellophassák, mert a screenshotok adatokat tartalmazó részén csak egy fekete folt lesz látható. Az ilyen technikával felszerelt eszközök használóinak az úgynevezett „captcha” verifikációnál sem kell többé eltorzított betűkről kitalálni, hogy melyek is valójában. Sőt, ha a saját gépet használják munkára, a token-rendszer bekapcsolásával a biztonság azokban is magasabb fokozatra vált.

A McAfee az Intel csoport részeként olyan fejlesztésekkel jelent meg, amely képes már a rejtőzködő kártevők felderítésére is a VT-X, az Intel Core i3, i5 és i7 platformokon is, illetve azt is kinyomozhatják a segítségével, hogy a rootkit és APT kártevők hogyan kerültek be a rendszerbe. Feltárhatják az útvonalat, ha például a hagyományos social engineeringgel kicsalták egy belső embertől a behatoláshoz szükséges információkat, vagy fertőzött eszközökkel, például USB-meghajtókkal, esetleg az adatforgalom eltérítésével jutottak be.

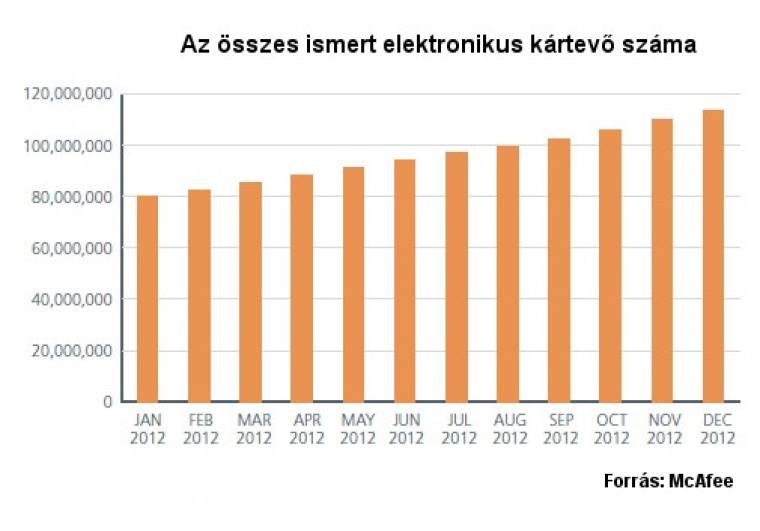

A megszokott szignatúraalapú védelem már nem elég hatékony, hiszen a kártevők száma exponenciálisan növekszik. Mostanság csak rootkitből napi 1200 új verziót fedeznek fel. A McAfee fejlesztése azonban már azelőtt elvégzi az ellenőrzést, hogy a rendszer bármely eleme betöltődne, így kevesebb lesz a feltáratlan, álcázott kártevő, gyorsabb a védettségi állapot elérése, és lehetetlenné válik a káros forgalom kiszűrése miatt az adatforgalom elterelése.

Okos tűzfalak

A nagyvállalatok működése a mobilizálódással gyors változásban van. Az alkalmazottak az informatikai erőforrásokat bármikor, bárhonnan és mindenféle eszközökről el tudják érni, ami megnehezíti a hálózat védelmét. Korábban a szigetszerű megoldások voltak a jellemzőek, ahol külön volt a tűzfal, a behatolásdetektálás, a felhasználók azonosítása stb. A mai nagyon komplex rendszereknél ez a védelmi struktúra használhatatlan, különösen, hogy nemcsak befelé, hanem kifelé is titkosított csatornákon halad a támadások adatforgalma, s ezért kétirányú szűrésre van szükség.

Az új körülmények hívták életre az úgynevezett következő generációs tűzfal (Next Generation Firewall) technológiákat, amelyek a felhasználókat és az alkalmazásokat tekintik alapegységnek, és ezekre vonatkoztatják a szabályokat is. Ezek a rendszerek sokkal mélyebb betekintést engednek arra, hogy mi történik a hálózaton, de erre csak igen nagy számítási teljesítmény árán képesek. Azt, hogy egyidejűleg akár több millió kapcsolatot is ki lehessen szolgálni, a tűzfalgyártók – például a Fortinet – céláramkörök és saját operációs rendszerek alkalmazásával érik el.

Ez kell ahhoz, hogy a vállalati szervezetben a különféle beosztású, felelősségű és igen eltérő eszközöket használó munkatársaknak differenciáltan tudják rendelkezésre bocsátani az erőforrásokat, s a fizikai, illetve virtuális szervereken futó folyamatokat pedig egységes irányítópulton tudják követni. Ez a sokféleség azonban segítséget is nyújt a védekezésben az úgynevezett kliensreputáció bevezetésével, ami a kártevők megállításában, különösen a kibocsátásuk napján való azonosításban segít. Mivel minden felhasználóról profil készül, ha a rendszer azt érzékeli, hogy valaki profilidegen tevékenységet folytat, például telepíteni akar egy programot, akkor a rendszer riasztást ad ki, vagy közbelép. A védelem egy integrált házirendszabályban összegződik, amelynek alapján egy ilyen rendszer képes valós idejű tájékoztatást adni hálózat biztonsági állapotáról.

Új filozófia

A mobilizálódás, a BYOD, a felhők, a virtualizáció és pár további tényező által kialakított új helyzetben új megközelítésekre is szükség van a hatékony védelemhez. A Webroot Intelligence Network (WIN) például a kártevők javarészét a megszokott módszerekkel szűri ki, de a megmaradó mintegy 15 százaléknyi eseménynél más megoldáshoz kénytelen folyamodni. Ha ismeretlen zavaró tevékenységet észlel a hálózatban, akkor a forrásául szolgáló szoftver viselkedésének jellemzőit továbbítja egy felhőben lévő alkalmazáshoz, amely elemzéssel kideríti, hogy minden rendben van, vagy kártevőnek tekinti, s eldönti, hogy blokkolja, karanténba zárja-e, vagy törölje. Bármilyen rövid idő alatt is avatkozik be a rendszer, egy igazi kártevő már nyomokat hagyhat maga után. Ezért a biztonsági alkalmazás visszaállít mindent (azaz a rendszerfájlokat is) olyan állapotba, ahogy azt az anomália megjelenése előtt érzékelte, tehát mintha a támadás meg sem történt volna.

A biztonságnak nemcsak technikai, hanem szabályozási feltételei is vannak. Ez azért különösen fontos, mert a vállalatok biztonsági igényszintje nem egyforma. Vannak ágazatok, ahol megkövetelik a magas szintű biztonságot és a törvényeknek, szabályoknak való szigorú megfelelést. Ez különösen akkor jelent gondot, ha a cégek külső (például felhő-) szolgáltatásokat vesznek igénybe, s ezzel jelentősen gyengítik az adataik és alkalmazásaik feletti ellenőrzést. Ilyenkor nincs rá lehetőségük, hogy maguk győződjenek meg a folyamataik előírásszerű környezetének meglétéről. Ezért a vállalatok egyre erősebben igénylik, hogy azoknak a működési szabályoknak és szabványoknak (például az ISO 27001-nek), amelyet magukra nézve fontosnak tartanak, a szolgáltatóik működése is megfeleljen.